圖一:工業 4.0 的現代製造工廠(影像來源:Shutterstock)

隨著物聯網(IoT)的發展,在製造工業上許多有關於辨識分析(Performance Analytics)、資料預測(Data Prediction)、雲端儲存(Cloud storage)、邊緣計算(Edge computing)等人工智慧與智慧物聯監控(AIoT Monitoring)的應用技術越來越受到重視,而這些應用技術在許多不同的環境下,也就在這樣的需求越來越多的同時,相關的風險與危害也漸漸的發生。

如同先前台積電在進行新機台安裝時,安裝人員尚未掃毒,就將新機台先連上網路,數分鐘內出現災情,新機台內藏 WannaCry 變種病毒,開機後自動感染其他主機,進行擴散感染,最後台積電因機台中毒,導致晶圓出貨延遲,損失約 78 億元 [1]。

2019 年 NASA (美國國家航空暨太空總署,National Aeronautics and Space Administration,簡稱 NASA)被發現在其內部網路之中,有一台未經資訊技術安全資料庫 (Information Technology Security Database,ITSDB)授權的樹莓派(Raspberry Pi)連接上內部網路[2],並從 2018 年開始以 APT(進階持續性滲透攻擊,Advanced Persistent Threat,簡稱 APT)方式攻擊 NASA 噴射推進實驗室(Jet Propulsion Laboratory)的資料服務,並成功竊取 23 份檔案機密研究資料[3],甚至其中有 2 份是美國武器貿易管制條例(International Traffic in Arms Regulations)中涉及軍事和太空技術轉移的文件。

而這些事件都是因為沒有將網路進行安全的分層區隔及適時地檢視內部網路是否有非列冊管制的設備,才會發生如此嚴重的資安事件及損害。

企業引進國際資安標準規範以確保資安風險

資安就如同工廠內消防設備一樣,是為了防範未然,並能夠降低災害發生的可能性與減少損害,而 IEC 62443 為 IECEE(國際電子電機委員會電工產品合格測試與認證組織,Worldwide System for Conformity Testing and Certification of Electrotechnical Equipment and Components,簡稱 IECEE)推出的工業自動化控制資安系列標準,從政策、組織、流程、系統至零組件都有完整資訊安全規範。

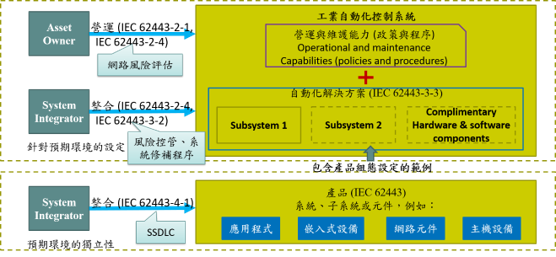

遵循 IEC 62443 標準制定的準則,企業可大幅降低遭受網路攻擊的機會,其中的 IEC 62443-2-4 是旨在以服務供應商的角度建立工控系統資安計畫。以風險分析、說明及監控與改進三個步驟,將 IEC 62443 導入至企業網路中,並能依照企業/工業網路設備的進行安全需求客製化,以確保維持原本企業整體運作的過程中,還可以有效地實施 IEC 62443 定義的安全控制[5][6]。相關規劃如圖二所示。

圖二、認證導入規劃(影像來源:陳彥霖教授)[7]

科技大學導入國際資安標準規範的實驗場域

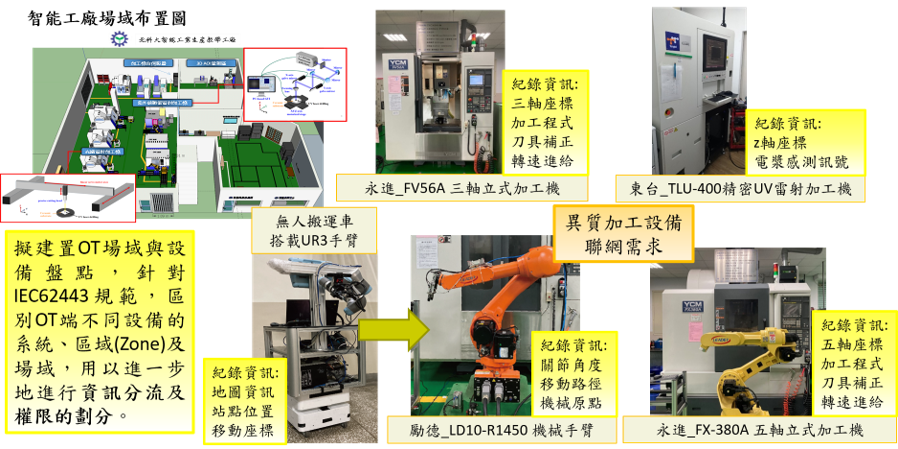

為了打造出完整安全的智慧製造環境,與培育瞭解工控資安(Cyber Security of Industrial Automation and Control System,簡稱 IACS)國際標準之專業人才,本團隊在臺北科技大學智慧自動加工機械工廠及雷射先進製造加工場,架構出一套結合物聯雲霧計算平台(Intelligent IoT Cloud-edge Computing Platform)與異質生產設備(Heterogamous Manufacturing Equipment)之智慧化資安技術暨攻防演練場域。

以工業 4.0 之發展情境中之製造工廠為例,如圖三所示,並以 3 個面向進行探討分別為「IT(資訊科技,Information Technology,簡稱 IT)-應用層」、「OPC UA-閘道器」與「OT(營運技術,operational technology,簡稱 OT)-邊緣運算」,以滿足 IEC62443-2-4 各項安全標準之資訊技術系統為基礎。

拆開整個計畫配置,工廠產線設備的運作資訊以及生產資料會由「OT-邊緣設備」所建置的感測器進行感測,透過 OPC UA(OPC統一架構,OPC Unified Architecture,簡稱 OPC UA) 閘道器實現設備與網路的隔離,可以阻絕高風險的 OT 設備直接聯接工業網路的同時,還可以維持將資料上傳至「IT-應用層」進行分析運算與監控管制。

當 OT 設備遭受入侵時,便可以透過 OPC UA 閘道器針對該 OT 設備進行網路封鎖,減少災害在內部網路蔓延開來;而「OT-邊緣運算」主要工作是透過設備取得的資訊,直接在邊緣設備上進行資料分析計算成模型,然後再將模型傳送至「IT-應用層」區域的霧端(Fog Computing)平台上。

當「霧端」蒐集到模型資料後,會以聯邦式學習方式(Federated Learning)進行 AI 模型的整合,最後回傳到「OT-邊緣運算」針對相關工具機進行加工參數的最佳化決策,同時可以減少 OT 設備大量的資訊傳輸對於工業網路頻寬的壓力,增加整體網路環境的使用效率及可用性。

由於「IT-應用層」資料與應用服務品質甚為重要,本團隊透過軟體定義網路(SDN, Software-Defined Networking)架構出 MEC 邊緣運算(Multi-access Edge Computing)網路架構,在智慧工廠中仿效真實企業網路架構,並針對 IEC62443 網路規範,將網路分層為三層式的網路架構,分別為雲端的企業網路、霧端的工廠網路及 OT 設備的邊緣網路,減少網路與系統服務的延遲與頻寬使用,最佳化整體系統傳輸效率,提供快速且安全的應用體驗。

OT 設備邊緣網路就如同前段所說明的,是透過「OPC UA-閘道器」進行連線的管控,再透過霧端的工廠網路 MEC 伺服器提供資料庫、Edge Computing 等 IT 應用服務,降低資料存取延遲影響及強化系統即時運算之能力,並以 SDN 來管理雲端企業網路與霧端工廠網路溝通傳輸,經由管理批准及授權發起連線,讓僅通過已批准的連接在已批准的方向傳輸,以達成整體網路的數據安全及敏感數據。

而這樣仍然不一定可以完整的確保整體架構下所有服務的安全性,因此本團隊將雲霧端上的服務進行虛擬化微服務(Microservices),以穩定性與輕量化(Lightweight)為架構重點,將各服務包裝成容器再進行管理,不只能自動部屬設定好的環境,還可以自動的、動態持續性的檢查各項服務安全狀態,滿足網路安全架構強化的需求。

圖三、臺北科技大學多場域異質智慧加工工廠 IEC62443-2-4 導入 (影像來源:陳彥霖教授)

未來期望引進企業,防範資安風險

本團隊在經歷前期 OT 場域設備盤點與安全網路分層技術整合後,目前與資訊安全科技公司,協助在 IEC62443-2-4 規範認證前進行差異性分析(Analysis of Variance, ANOVA),以釐清目前本團隊驗證場域與 IEC62443-2-4 規範差異為何。

在下一年度的計畫中持續導入 IEC62443-2-4 規範,預期在改善差異後,以國立臺北科技大學前瞻技術研究總部「AI 數位轉型研發中心」的角色取得 IEC62443-2-4 的認證,便可以協助推廣各項計畫之技術成果與工控資安專業人才培育。

同時,協助國內企業進行 OT 端升級建置符合 IEC62443 資安標準、建構符合 IEC62443 之 OPC UA 閘道器,做為智慧工廠的安全網路佈局架構,擔起企業工廠網路層的資安管控任務、藉由 MEC 低成本建置的優勢,並與聯邦式學習架構上的整合協助中小企業智慧轉型,可以降低資安事件發生的機率,即使不幸發生資安事件時,也可以減少損害範圍,快速恢復場域運作。

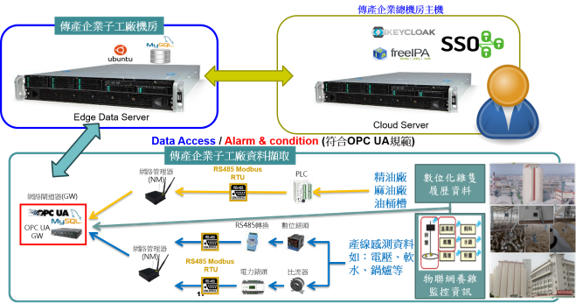

圖四為本團隊針對傳產合作企業所規劃的物聯網資安架構,透過研發成果邊霧雲三段式網路(Three-tier layer network)架構落實至其數位生管平台管理上。

透過 OPC UA Gateway 的資安架構導入,其是用於連接 OPCUA 的一個橋梁,透過 OPC UA Gateway 來查看與管理工控端的 Server 並收集 OT 設備端的運作數據資料,如廠區生產資料與環境的感測資訊,將這數據資料安全傳輸給 Client 端,以提升 IT 端的資安防護,強化整體廠區 OT 端營運與提供穩定作業環境,維持廠區長期正常運作產值。

這套架構將實現落地於合作企業廠區,並依 IEC62443 規範以強化廠區資訊安全與工控安全標準的提升,降低被攻擊可能性。再透過物聯網、數位轉型,達成節省人力,進行從廠房到傳產子公司及傳產總公司的資料整合串聯,提供更完整的管理機制。

圖四、物聯網資安架構(影像來源:陳彥霖教授)

本著作係採用 創用 CC 姓名標示─非商業性─禁止改作 3.0 台灣 授權條款 授權.

本授權條款允許使用者重製、散布、傳輸著作,但不得為商業目的之使用,亦不得修改該著作。 使用時必須按照著作人指定的方式表彰其姓名。

閱讀授權標章或

授權條款法律文字。