圖一:衛生福利部(以下簡稱:衛福部)正規劃將電子病歷升級為「電子健康紀錄」,整合現有的電子病歷、個人健康紀錄及病史、用藥習慣、飲食習慣到個人穿戴式裝置感測資訊等。(影像來源:Shutterstock)

臺灣在 2007 年由衛生署制定相關的電子病歷標準與格式,目的在於改善傳統不同醫療機構之醫護人員調閱轉診或轉院病患資料時,需要重新建立或向轉院之前的醫院申請紙本病歷,進而導致延誤就醫或醫療資源浪費等問題。

因此,當時衛生署以國際組織健康資訊交換第七層協定(HL7, Health Level Seven)的臨床文檔架構(CDA R2, Clinical Document Architecture Release 2)為基礎,依照國內醫療體系架構進行調整,並為使跨院病歷能夠進行交換以進入第四階段之「電子病患紀錄」,提出以XML Advanced Electronic Signatures(XAdES)作為交換格式的標準,使得合作醫院可透過介接電子病歷交換中心並以「單張」病歷進行數據交換。

然而,因各家醫療機構系統架構不同,電子病歷中的數據種類與格式也因此大相逕庭。以性別欄位為例,有些醫院使用 M 與 F 表示男與女,有的則使用 1 與 2。

這也顯示當時仍未有具強制性的統一標準規範,造成後續資料整合之當下因欄位或語意不一致,導致應用時需經數據清洗或前處理。另外,當時也尚未有統一的數據串接,導致各家醫療機構導入新系統時,為整合院內數據,需要額外開發介接工具。

現今的電子病歷交換機制要求使用 VPN 與封閉網路,且僅限提供資料庫索引,並不會將任何病歷存在交換中心內。這也意味著數據安全倚靠各家醫院的資安防護能力,其資安基建也隨機構規模縮小而使資安防護能力降低。綜上所述,皆為當時或目前國內電子病歷的限制與隱憂。

醫療數據雲端化,讓個人電子健康紀錄平台與病歷同步

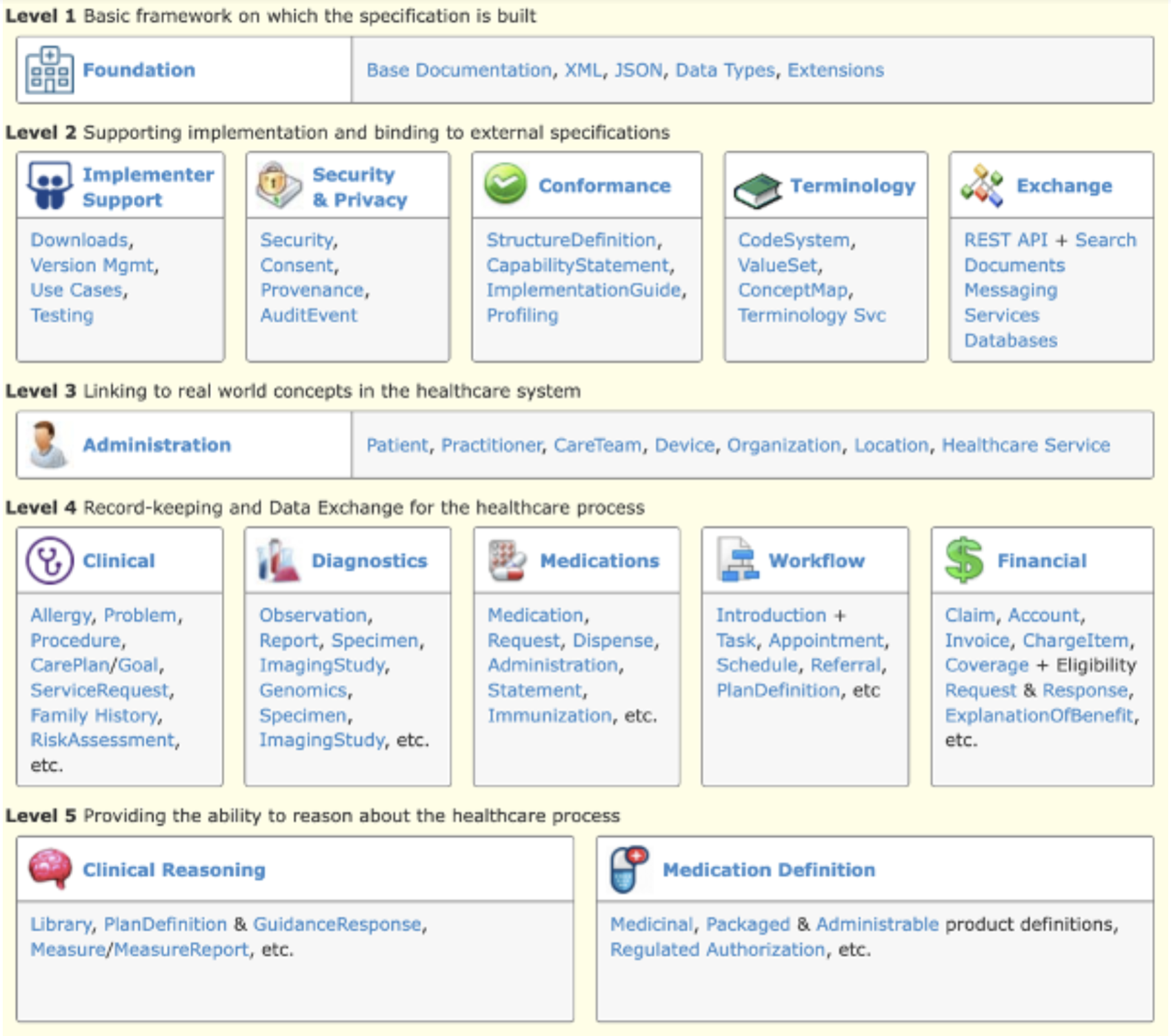

圖二:快捷式醫療服務互操作資源(影像來源:范俊逸教授)

目前,衛福部正規劃將電子病歷升級為「電子健康紀錄」,整合現有的電子病歷、健保、長照與個人健康紀錄(PHR, Personal Health Record)等服務,因此不僅限於傳統病歷,包含病史、用藥習慣、飲食習慣到個人穿戴式裝置感測資訊等。

各國醫療機構與企業也逐漸轉向以快捷式醫療服務互操作資源(FHIR, Fast Healthcare Interoperability Resources)為主的電子病歷格式。相較於 FHIR,CDA R2 以單一檔案為格式,數據同步或單獨調閱病患特定欄位資料時,需整份檔案傳輸且過程極度費時。

FHIR 則提供 Restful API 來針對單一欄位進行資料存取,且 Restful API 通常基於 HTTP、URI、XML 以及 HTML 等通用協議,各種裝置支援度高,這也使各種裝置可基於 FHIR 的Restful API 互相收送數據。

各大雲端提供商基於自家雲也推出支援 FHIR 標準之服務,提供開發者或企業透過 API 將醫療數據上傳至雲端,結合雲端 AI 訓練服務對其醫療數據進行分析。

衛福部在近年也積極推動將 CDA R2 轉換到 FHIR,如圖三衛福部先以數位新冠病毒健康證明為示範對象,提供如何以 FHIR 呈現數位證明的實作指引,後續衛福部也將推出實現完整的電子病歷指引。

大型雲端服務從儲存、數據前處理、分析與後續應用開發提供完整的方案。然而,電子病歷上雲因法律規定而有所限制,且隨 2016 年歐盟頒布一般資料保護規範(GDPR, General Data Protection Regulation)與針對醫療數據安全所制定的健康保險可攜與責任法案(HIPAA, Health Insurance Portability and Accountability Act),顯示出各國對於病患醫療數據隱私的保護規範趨於嚴格且備受重視。

雖然 FHIR 提供跨機構與跨裝置的統一數據交換介面,然而以醫療數據為基礎的創新服務發展也因上述多項法規而受限。

圖三:數位新冠病毒健康實作指引(影像來源:范俊逸教授)

利用三大關鍵技術,交換隱私保護的醫療數據儲存

針對數據的隱私保護技術可依數據的狀態,靜態(Data-at-Rest)、傳輸(Data-in-Transit)及使用(Data-in-Use),三種情境進行探討。數據在靜態時可使用 AES 或 3DES 等對稱式加密技術來保護,而傳輸中的數據則可使用已被廣泛應用的傳輸層安全性協定(即TLS)來防止資料洩露。

近年來的研究著重於如何確保使用中的數據(即進行運算中的數據)安全,尤其是企業與各項服務上雲已成為趨勢,靜態與傳輸已擁有成熟技術可確保數據之安全。然而當進行運算時仍須解密,這也讓地端或雲端委外計算中的數據存在洩漏或被窺探之疑慮。目前相關技術主要分為三種,分別為基於硬體來建立安全的執行環境、數據匿名化與基於密碼學之方案。

首先,可信任執行環境(TEE, Trusted Execution Environment)是在處理器中建立一個安全隔離區(Secure Enclave),並基於硬體保護來提供一個與外界隔離的執行環境,保證載入之數據與程式能在安全區域內進行處理與執行,以避免數據洩漏。目前各大處理器廠商與雲計算提供商皆針對自家計算單元提供可信任執行環境,數據在安全區域內才進行解密及計算。此方案適用於地端使用中數據之保護。

第二,保護醫療數據的方案眾多,以保護運算數據為例,包含使用數據匿名化、安全多方運算( SMPC, Secure Multi-Party Computation)、同態加密(HE, Homomorphic Encryption)等技術,均可用來保護數據計算時的安全,並提供理論證明保證其安全性。數據匿名化技術包含使用差分隱私(DP, Differential Privacy),透過加入特定的雜訊(如 Laplacian Noise)於數據中來防止差分攻擊而導致隱私洩露的問題,或利用 k-anonymity 來避免攻擊者從公開的數據中關聯到特定患者。

同態加密技術則可在運算資源提供者(例如公有雲)無法得知原始數據的情況下,在密文狀態下進行計算,目前各大廠商也正積極開發相關服務。

第三,以密碼學為基礎之方法不僅可保護數據計算時的安全,更可提供基於密文下之各種操作。可搜尋式加密(Searchable Encryption)提供密文下的搜尋操作,欲搜尋者如擁有該密文之解密權限,則可自行利用關鍵字與自身私鑰製作搜尋權杖,透過此權杖可比對資料庫內是否有符合關鍵字之密文,且負責搜尋的機構(例如公有雲)無法得知任何關鍵字和密文內容。

此方案同樣適用於委外雲端使用中數據之保護。基於屬性加密(Attribute-Based Encryption)則提供獨特的檔案存取控制機制,其中每位使用者可被賦予多個屬性並嵌入於私鑰中,例如某位使用者擁有國立中山大學、資工系、教授三個屬性,欲傳送數據者可設定存取結構,例如(國立中山大學 AND 資工系),並將此存取結構作為公鑰加密訊息之一部分,若另一使用者的私鑰符合該存取結構(即擁有國立中山大學與資工系兩種屬性)則即可解密。

雖然近期發表的密碼機制擁有不同的新性質,但仍因效率、實作難度高或尚未被標準納入等因素,以致於目前仍不普及或持續發展中,不過靜態與傳輸狀態的數據隱私保護仍已倚賴了成熟的密碼機制。

密碼學提供了完整的理論證明保證數據在任何操作或狀態下的隱私,國立中山大學資訊安全實驗室團隊提出「具隱私保護暨安全資料探勘之醫療資料倉儲系統」 之概念,以FHIR為基礎並結合屬性加密、可搜尋式加密及同態加密等多種密碼學技術,保證醫療數據產生後的儲存、取用、操作及運算皆以密文形式進行,最後達到具隱私保護之雲端化醫療數據儲存交換。

本著作係採用 創用 CC 姓名標示─非商業性─禁止改作 3.0 台灣 授權條款 授權.

本授權條款允許使用者重製、散布、傳輸著作,但不得為商業目的之使用,亦不得修改該著作。 使用時必須按照著作人指定的方式表彰其姓名。

閱讀授權標章或

授權條款法律文字。