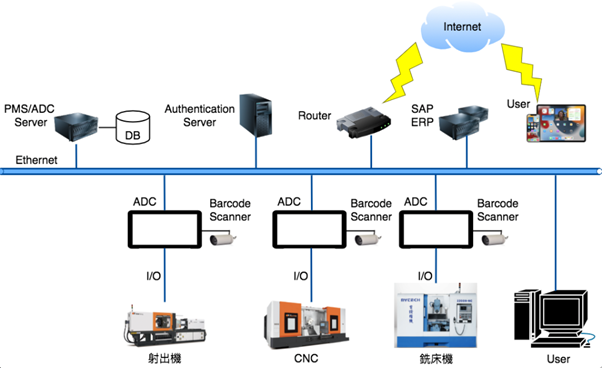

圖一:由上而下的物聯網工控設備成工廠資安防護關鍵因素(影像來源:shutterstock)

隨著工業 4.0 的篷勃發展,製造業為提升競爭力與滿足客製化需求,逐漸朝向數位化進行轉型。智慧工廠於製造過程中,透過嵌入式設備以無線方式連結感測器,藉以取得數據並執行即時運算處理,始能獲得一個完整、全方位、高度保真、涵蓋所有營運的即時生產樣態。

除此之外,利用即時數據分析結合人工智慧和機器學習,可提早預測關鍵事件,進而採取預防措施,以避免產生突發性停機亦或產線停擺。目前全球已有許多製造企業選擇使用智慧製造技術,如:半導體、電子、醫療、汽車和航空、製造設備等。

藉由通訊協定與網路技術,從供應商至供應鏈,甚至直至產品測試與顧客滿意度,所有資訊一覽無遺,以此建構具備彈性生產與少量多樣特性的「智慧製造系統」。

智慧工廠所面臨的資安問題為何?

在製造業數位轉型的風潮下,IT(Information Technology,資訊科技)與 OT(Operational Technology,營運科技)系統的融合已成必然趨勢,為因應各種製造現場資訊的全面感測、蒐集、資料交換與分析的需求,透過整合 IT 與 OT 兩大系統,使得 OT 端的機台、產線數據能夠進行擷取、彙整、分析,成為必然趨勢,亦是業界所急需。

然而這也打破了過往 OT 環境網路實體隔離的情況,大幅降低資料保密程度,此外 OT 環境往往採用相對老舊的作業系統平台,更是存在著許多資訊安全漏洞。

另一方面,設備長期需要持續運作,工廠的製造系統講究高穩定性、低變動量,系統中的軟硬體向來是一動不如一靜,即使有對應的修補程式或是軟、韌體的版本更新,也不易找到合適的空檔來更新,有可能牽一髮動全身,擴及廠內所有設備,甚至影響到公司整體產能,或造成原有機台保固合約失效或保密能力降低,因此導致 OT 環境面臨極大的資安風險。

目前智慧製造工廠導入聯網技術經常面臨許多資安問題。如 : (1)針對硬體設備之攻擊:以 USB 等外接式設備導致系統被入侵。(2)透過網路連線之攻擊:包含以降低系統生產效率為主要目的之攻擊手法(例如: DDoS 攻擊),或是以竊取廠區資料為主要目的之攻擊手段(例:節點篡改攻擊、竊聽攻擊)。

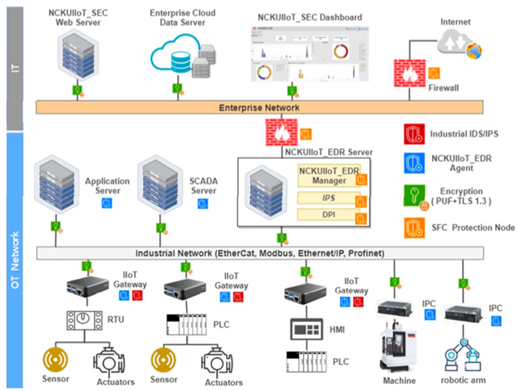

圖二:智慧製造廠域網路架構圖(影像來源:陳響亮教授)

不僅如此,在物聯網的發展下,智慧工廠常見的網路架構如圖二所示,設備彼此間透過有線或是無線方式維持緊密的溝通關係,並利用通訊協定以及網路進行資料傳輸,但以往工控通訊協定並沒有預先對傳送的資料執行加密處理,因此駭客擷取封包時,容易對其傳輸內容進行竄改,藉此影響機台的運作進而降低生產效能。

智慧工廠如何防護資安攻擊?

為保護智慧加工廠區不受上述威脅所侵擾,各大廠商為此設計各式由上而下的物聯網工控設備資安防護系統,透過端點偵測與回應技術(Endpoint Detection and Response, EDR),針對各末端設備進行監視,即時偵測廠區設備內之潛在威脅並進行回報,使相關人員能在第一時間得知設備現況,並在面臨威脅時得以進行即時處理,降低可能造成的損害,並結合防火牆、入侵預防系統(Intrusion Prevention System, IPS)與深度封包檢測 (Deep packet inspection, DPI)等功能(如圖三所示),開發適用於智慧廠區之無線網路防護技術,以保護系統之網路安全。並利用現有的加密技術,如:對稱式加密、非對稱式加密等,在資料傳輸前預先執行加密,使其確保資料傳輸的安全性、保密性與機密性。

圖四為本團隊執行科技部(現為國家科學及技術委員會)專案計畫展示的成果,預計未來將其導入智慧工廠的實際應用場域,建立一個防護機制保障整個生產流程與設備的安全。

圖三:智慧工廠資安防護系統架構圖(影像來源:陳響亮教授)

圖四:本團隊執行科技部(現為國家科學及技術委員會)-發展智慧製造及半導體新進製程資安實測場域專案計畫,並參與智慧機械永續創新成果展(影像來源:陳響亮教授)

本著作係採用 創用 CC 姓名標示─非商業性─禁止改作 3.0 台灣 授權條款 授權.

本授權條款允許使用者重製、散布、傳輸著作,但不得為商業目的之使用,亦不得修改該著作。 使用時必須按照著作人指定的方式表彰其姓名。

閱讀授權標章或

授權條款法律文字。